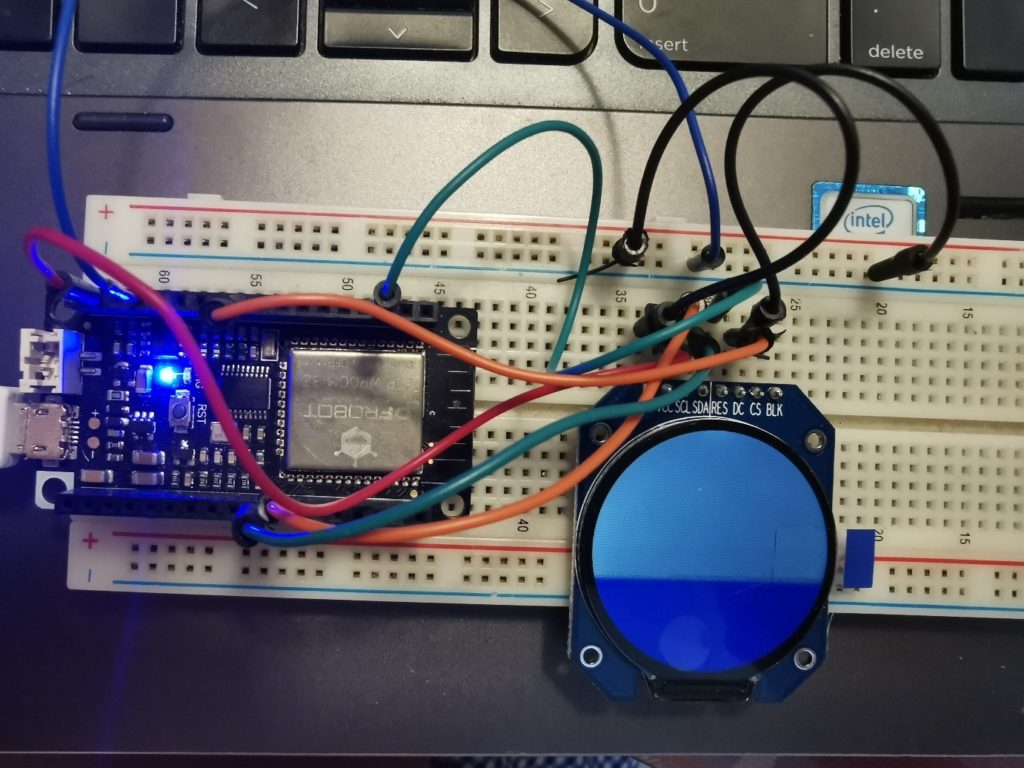

前面介绍了直接驱动 GC9A01 的方法,最近花了点时间将代码 Porting 到 Adafruit_GFX 库上,这样用户可以直接调用库函数来实现在屏幕上的绘制。

/***************************************************

This is a library for the GC9A01 IPS SPI display.

Originally written by Limor Fried/Ladyada for

Adafruit Industries.

Modified by Zoologist@ www.lab-z.com

****************************************************/

#include <Adafruit_GFX.h> // Core graphics library by Adafruit

#include <Arduino_GC9A01.h> // Hardware-specific library for GC9A01 (with or without CS pin)

#include <SPI.h>

/*如果你用DFRobot 的TinkerNode 那么可以使用下面的定义

#define TFT_DC D9

#define TFT_RST D2

#define TFT_CS D8 // only for displays with CS pin

#define TFT_MOSI MOSI // for hardware SPI data pin (all of available pins)

#define TFT_SCLK SCK // for hardware SPI sclk pin (all of available pins)

*/

//如果你使用 esp-wroom-32,那么可以考虑使用下面的定义

#define TFT_DC 15

#define TFT_RST 2

#define TFT_CS 19 // only for displays with CS pin

#define TFT_MOSI 23 // for hardware SPI data pin (all of available pins)

#define TFT_SCLK 18 // for hardware SPI sclk pin (all of available pins)

//You can use different type of hardware initialization

//using hardware SPI (11, 13 on UNO; 51, 52 on MEGA; ICSP-4, ICSP-3 on DUE and etc)

Arduino_GC9A01 tft = Arduino_GC9A01(TFT_DC, TFT_RST,TFT_CS ); //for display CS pin

//Arduino_GC9A01 tft = Arduino_GC9A01(TFT_DC, TFT_RST); //for display with without CS pin

//or you can use software SPI on all available pins (slow)

//Arduino_GC9A01 tft = Arduino_GC9A01(TFT_DC, TFT_RST, TFT_MOSI, TFT_SCLK); //for display without CS pin

//Arduino_GC9A01 tft = Arduino_GC9A01(TFT_DC, TFT_RST, TFT_MOSI, TFT_SCLK, TFT_CS); //for display with CS pin

//Arduino_GC9A01 tft = Arduino_GC9A01(-1, TFT_RST, TFT_MOSI, TFT_SCLK, TFT_CS); //for display with CS pin and DC via 9bit SPI

void setup(void) {

Serial.begin(115200);

Serial.println("Hello! GC9A01 TFT Test");

tft.init(240, 240); // initialize a GC9A01 chip, 240x240 pixels

Serial.println(F("Benchmark Time (microseconds)"));

delay(10);

Serial.print(F("Screen fill "));

Serial.println(testFillScreen());

delay(500);

Serial.print(F("Text "));

Serial.println(testText());

delay(3000);

Serial.print(F("Lines "));

Serial.println(testLines(GC9A01_CYAN));

delay(500);

Serial.print(F("Horiz/Vert Lines "));

Serial.println(testFastLines(GC9A01_RED, GC9A01_BLUE));

delay(500);

Serial.print(F("Rectangles (outline) "));

Serial.println(testRects(GC9A01_GREEN));

delay(500);

Serial.print(F("Rectangles (filled) "));

Serial.println(testFilledRects(GC9A01_YELLOW, GC9A01_MAGENTA));

delay(500);

Serial.print(F("Circles (filled) "));

Serial.println(testFilledCircles(10, GC9A01_MAGENTA));

Serial.print(F("Circles (outline) "));

Serial.println(testCircles(10, GC9A01_WHITE));

delay(500);

Serial.print(F("Triangles (outline) "));

Serial.println(testTriangles());

delay(500);

Serial.print(F("Triangles (filled) "));

Serial.println(testFilledTriangles());

delay(500);

Serial.print(F("Rounded rects (outline) "));

Serial.println(testRoundRects());

delay(500);

Serial.print(F("Rounded rects (filled) "));

Serial.println(testFilledRoundRects());

delay(500);

Serial.println(F("Done!"));

}

void loop() {

for(uint8_t rotation=0; rotation<4; rotation++) {

tft.setRotation(rotation);

testText();

delay(1000);

}

}

unsigned long testFillScreen() {

unsigned long start = micros();

tft.fillScreen(GC9A01_BLACK);

tft.fillScreen(GC9A01_RED);

tft.fillScreen(GC9A01_GREEN);

tft.fillScreen(GC9A01_BLUE);

//tft.fillScreen(GC9A01_BLACK);

return micros() - start;

}

unsigned long testText() {

tft.fillScreen(GC9A01_RED);

unsigned long start = micros();

tft.setCursor(0, 0);

tft.setTextColor(GC9A01_WHITE); tft.setTextSize(1);

tft.println("Hello World!");

tft.setTextColor(GC9A01_YELLOW); tft.setTextSize(2);

tft.println(1234.56);

tft.setTextColor(GC9A01_RED); tft.setTextSize(3);

tft.println(0xDEADBEEF, HEX);

tft.println();

tft.setTextColor(GC9A01_GREEN);

tft.setTextSize(5);

tft.println("Groop");

tft.setTextSize(2);

tft.println("I implore thee,");

tft.setTextSize(1);

tft.println("my foonting turlingdromes.");

tft.println("And hooptiously drangle me");

tft.println("with crinkly bindlewurdles,");

tft.println("Or I will rend thee");

tft.println("in the gobberwarts");

tft.println("with my blurglecruncheon,");

tft.println("see if I don't!");

return micros() - start;

}

unsigned long testLines(uint16_t color) {

unsigned long start, t;

int x1, y1, x2, y2,

w = tft.width(),

h = tft.height();

tft.fillScreen(GC9A01_RED);

x1 = y1 = 0;

y2 = h - 1;

start = micros();

for(x2=0; x2<w; x2+=6) tft.drawLine(x1, y1, x2, y2, color);

x2 = w - 1;

for(y2=0; y2<h; y2+=6) tft.drawLine(x1, y1, x2, y2, color);

t = micros() - start; // fillScreen doesn't count against timing

tft.fillScreen(GC9A01_BLACK);

x1 = w - 1;

y1 = 0;

y2 = h - 1;

start = micros();

for(x2=0; x2<w; x2+=6) tft.drawLine(x1, y1, x2, y2, color);

x2 = 0;

for(y2=0; y2<h; y2+=6) tft.drawLine(x1, y1, x2, y2, color);

t += micros() - start;

tft.fillScreen(GC9A01_BLACK);

x1 = 0;

y1 = h - 1;

y2 = 0;

start = micros();

for(x2=0; x2<w; x2+=6) tft.drawLine(x1, y1, x2, y2, color);

x2 = w - 1;

for(y2=0; y2<h; y2+=6) tft.drawLine(x1, y1, x2, y2, color);

t += micros() - start;

tft.fillScreen(GC9A01_BLACK);

x1 = w - 1;

y1 = h - 1;

y2 = 0;

start = micros();

for(x2=0; x2<w; x2+=6) tft.drawLine(x1, y1, x2, y2, color);

x2 = 0;

for(y2=0; y2<h; y2+=6) tft.drawLine(x1, y1, x2, y2, color);

return micros() - start;

}

unsigned long testFastLines(uint16_t color1, uint16_t color2) {

unsigned long start;

int x, y, w = tft.width(), h = tft.height();

tft.fillScreen(GC9A01_BLACK);

start = micros();

for(y=0; y<h; y+=5) tft.drawFastHLine(0, y, w, color1);

for(x=0; x<w; x+=5) tft.drawFastVLine(x, 0, h, color2);

return micros() - start;

}

unsigned long testRects(uint16_t color) {

unsigned long start;

int n, i, i2,

cx = tft.width() / 2,

cy = tft.height() / 2;

tft.fillScreen(GC9A01_BLACK);

n = min(tft.width(), tft.height());

start = micros();

for(i=2; i<n; i+=6) {

i2 = i / 2;

tft.drawRect(cx-i2, cy-i2, i, i, color);

}

return micros() - start;

}

unsigned long testFilledRects(uint16_t color1, uint16_t color2) {

unsigned long start, t = 0;

int n, i, i2,

cx = tft.width() / 2 - 1,

cy = tft.height() / 2 - 1;

tft.fillScreen(GC9A01_BLACK);

n = min(tft.width(), tft.height());

for(i=n; i>0; i-=6) {

i2 = i / 2;

start = micros();

tft.fillRect(cx-i2, cy-i2, i, i, color1);

t += micros() - start;

// Outlines are not included in timing results

tft.drawRect(cx-i2, cy-i2, i, i, color2);

yield();

}

return t;

}

unsigned long testFilledCircles(uint8_t radius, uint16_t color) {

unsigned long start;

int x, y, w = tft.width(), h = tft.height(), r2 = radius * 2;

tft.fillScreen(GC9A01_BLACK);

start = micros();

for(x=radius; x<w; x+=r2) {

for(y=radius; y<h; y+=r2) {

tft.fillCircle(x, y, radius, color);

}

}

return micros() - start;

}

unsigned long testCircles(uint8_t radius, uint16_t color) {

unsigned long start;

int x, y, r2 = radius * 2,

w = tft.width() + radius,

h = tft.height() + radius;

// Screen is not cleared for this one -- this is

// intentional and does not affect the reported time.

start = micros();

for(x=0; x<w; x+=r2) {

for(y=0; y<h; y+=r2) {

tft.drawCircle(x, y, radius, color);

}

}

return micros() - start;

}

unsigned long testTriangles() {

unsigned long start;

int n, i, cx = tft.width() / 2 - 1,

cy = tft.height() / 2 - 1;

tft.fillScreen(GC9A01_BLACK);

n = min(cx, cy);

start = micros();

for(i=0; i<n; i+=5) {

tft.drawTriangle(

cx , cy - i, // peak

cx - i, cy + i, // bottom left

cx + i, cy + i, // bottom right

tft.color565(i, i, i));

}

return micros() - start;

}

unsigned long testFilledTriangles() {

unsigned long start, t = 0;

int i, cx = tft.width() / 2 - 1,

cy = tft.height() / 2 - 1;

tft.fillScreen(GC9A01_BLACK);

start = micros();

for(i=min(cx,cy); i>10; i-=5) {

start = micros();

tft.fillTriangle(cx, cy - i, cx - i, cy + i, cx + i, cy + i,

tft.color565(0, i*10, i*10));

t += micros() - start;

tft.drawTriangle(cx, cy - i, cx - i, cy + i, cx + i, cy + i,

tft.color565(i*10, i*10, 0));

yield();

}

return t;

}

unsigned long testRoundRects() {

unsigned long start;

int w, i, i2,

cx = tft.width() / 2 - 1,

cy = tft.height() / 2 - 1;

tft.fillScreen(GC9A01_BLACK);

w = min(tft.width(), tft.height());

start = micros();

for(i=0; i<w; i+=6) {

i2 = i / 2;

tft.drawRoundRect(cx-i2, cy-i2, i, i, i/8, tft.color565(i, 0, 0));

}

return micros() - start;

}

unsigned long testFilledRoundRects() {

unsigned long start;

int i, i2,

cx = tft.width() / 2 - 1,

cy = tft.height() / 2 - 1;

tft.fillScreen(GC9A01_BLACK);

start = micros();

for(i=min(tft.width(), tft.height()); i>20; i-=6) {

i2 = i / 2;

tft.fillRoundRect(cx-i2, cy-i2, i, i, i/8, tft.color565(0, i, 0));

yield();

}

return micros() - start;

}